Aiutiamo le aziende a proteggere le proprie applicazioni e siti web dagli attacchi cyber, rendendo sicuri e protetti dai moderni attacchi informatici.

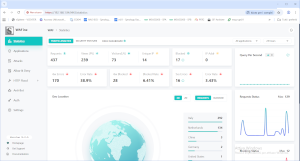

Mediante l’utilizzo di sistemi WAF (Web Application Filter) tutti gli gli accessi sono analizzati e verificati prima che ci sia accesso alle applicazioni e ai siti pubblicati, prevenendo attacchi DoS e intrusioni.

Se sei interessato alle nostre soluzioni di Cybersecurity o desideri una Demo, non aspettare e contattaci oggi stesso!

Possiamo fornire una consulenza o un servizio completo in sourcing che include un dispositivo da attivarsi nella rete dell’azienda o presso un datacenter IDC. Viene configurato l’ambiente e personalizzato per il cliente in modo che siano impostate le applicazioni protette secondo le esigenze specifiche. Il sistema esegue autonomamente le rilevazioni e raccoglie tutte le informazioni per le successive fasi di analisi e successive impostazione che si rendessero necessarie.

In base all’analisi dei dati rilevati e dei report generati, si procede nelle fasi di tuning e affinamento della protezione, secondo le priorità concordate.

Il sistema è sempre accessibile e può essere integrato con altri sistemi di sicurezza e componenti aggiuntivi.

I test di vulnerabilità possono essere condotti secondo diversi approcci, per verificare e controllare il livello di protezione attivo e permettere le attività di audit periodico del sistema.

Il sistema può essere configurato in alta affidabilità, per soddisfare le esigenze disponibilità e scalabilità più elevate.

Un ulteriore strumento di controllo e verifica è il test di penetrazione con scansioni applicative per identificare vulnerabilità come SQL injection, cross site scripting o attacco XSS e configurazioni errate, per i clienti che hanno applicazioni critiche pubblicate sul web.